Asegurarse que en su red corporativa solo ingresen personas autorizadas a los recursos permitidos es una tarea vital para evitar fugas de información. Del mismo modo, debemos hacer lo mismo con los aparatos gestionados remotamente – sensores, robots, automóviles – integrantes de las redes industriales corporativas.

Perfilamiento Usuarios

El agrupar a los usuarios y crear diferentes perfiles de acuerdo a su necesidad de conocer para realizar su trabajo, es un requerimiento básico para cualquier red segura. Para ello es requisito disponer de herramientas de gestión de usuarios – Active Directory o Ldap – integradas en forma transparente con la gestión networking y de seguridad.

Autentificación Robusta

Una de las principales áreas de vulnerabilidad en las empresas es el control de autentificación de los usuarios. Difícilmente se podrá lograr que los usuarios no utilicen passwords elementales o que puedan ser fácilmente detectadas. Para ello es fundamental disponer de herramientas de autentificación segura, con doble o triple factor de autentificación, que permita asegurar que la persona sean las autorizadas y no un suplantador.

NAC

Nadie o nada que no esté autorizado pueda acceder a los recursos de red. Con el aumento de la movilidad de los usuarios y el amplio espectro de equipos que pueden conectarse – celulares, tables o devices IoT/OT – se hace fundamental disponer de plataformas de Control de Acceso – NAC – y de control de accesos remotos – Controladores de VPNs asegurando además que los equipos que se conecten cumplan con las políticas establecidas por la compañía.

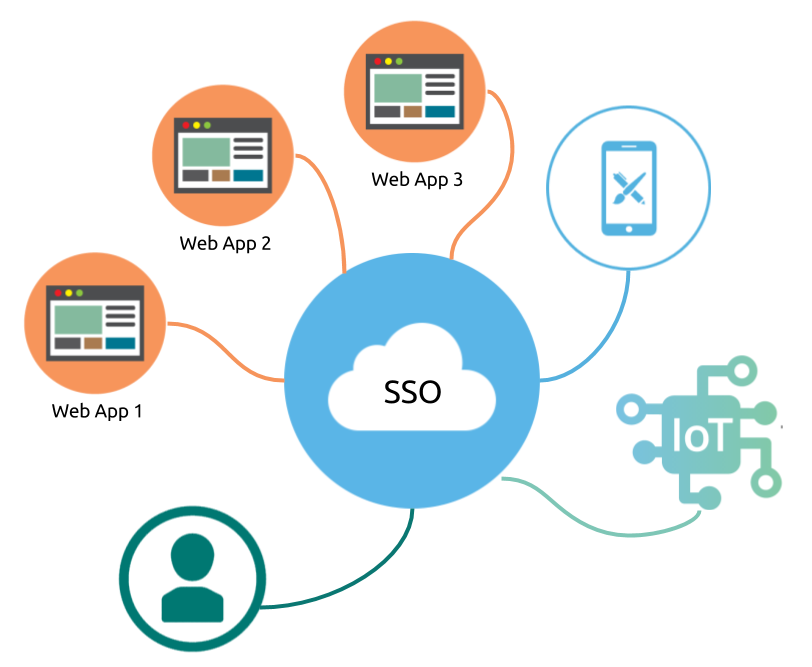

Inicio de sesión único

Uno de los problemas que enfrentan los usuarios es la necesidad de autentificarse en las diferentes plataformas que dispone la compañía (Aplicaciones on premise, en la nube o en un SAAS), donde cada vez que acceden a una aplicación no solamente es desmotivador, sino que propugna al uso de passwords inseguros. Los portales de acceso son una gran forma de facilitar la autentificación de los usuarios, pues una vez que los usuarios son autentificados debidamente, pueden acceder en forma segura, directamente a todas sus aplicaciones autorizadas.